Pixnapping lagi ramai dibahas di dunia keamanan digital, dan sebagai seseorang yang sudah lama ngulik soal teknologi, aku bisa bilang: serangan satu ini cukup bikin merinding. Bayangin, ada teknik yang bisa “nyolong” pixel dari layar HP Android kamu tanpa ambil screenshot, tanpa izin apa pun, dan tanpa kamu sadar. Peneliti dari University of Hawaiʻi–West Oʻahu bilang kalau celah ini berpotensi ada di hampir semua perangkat mobile modern, termasuk Android keluaran terbaru di 2025.

Yang bikin makin ngeri, sistem Android saat ini belum punya cara buat cegah serangan ini. Jadi kalau ada hacker yang udah berhasil masuk lewat aplikasi berbahaya, apa pun yang muncul di layar kamu bisa mereka lihat. Mulai dari kode OTP, chat, sampai detail akun finansial. Tapi kabar baiknya, teknik ini masih bersifat teoretis dan belum ada kasus serangan nyata yang dikonfirmasi. Tetap saja, buat aku, ini saat yang pas buat kamu lebih serius soal keamanan digital sebelum semuanya keburu terlambat.

Apa yang Terjadi Saat Pixnapping Beraksi

Teknik pixnapping pertama kali diperkenalkan peneliti UC Berkeley dan beberapa institusi lain, dan sifatnya adalah side-channel attack — serangan yang memanfaatkan celah perilaku sistem, bukan nge-bypass sistemnya langsung. Studi tahun 2013 yang dirangkum ulang dalam laporan University of Hawaiʻi–West Oʻahu jelasin bahwa setiap pixel di layar butuh waktu berbeda buat dirender. Dari situ, peneliti menemukan cara buat menebak isi layar hanya dari memonitor waktu render pixel tersebut.

Laporannya bilang, “Dengan mengukur waktu rendering setiap pixel, penyerang bisa menyimpulkan isi gambar yang tidak diketahui.” Jadi meskipun bukan screenshot, tetap saja hasil rekonstruksinya cukup akurat buat mengidentifikasi apa yang muncul di layar kamu.

Pixnapping Versi Terbaru: Lebih Canggih dan Lebih Berbahaya

Penelitian paling baru nemuin celah yang masih ada di perangkat Android terbaru—bahkan sampai ke Samsung Galaxy S25 Ultra yang rilis di 2025. Kalau dulu serangannya berbasis website jahat, sekarang medianya berubah jadi aplikasi jahat yang berjalan di background.

Yang berhasil dicuri peneliti:

- Kode autentikasi dua langkah dari Google Authenticator

- Informasi akun Venmo

- Pesan dari aplikasi terenkripsi seperti Signal

Intinya, kalau tampil di layar, ia bisa dicuri. Masalahnya? Belum ada cara untuk memblokir serangan ini secara teknis di level sistem operasi.

Cara Kamu Mengurangi Risiko Pixnapping

Aku tahu kedengarannya intens. Tapi ada kabar baik: pixnapping tetap butuh aplikasi berbahaya terpasang dulu sebelum bisa bekerja. Selama kamu hati-hati, peluang jadi korban tetap kecil.

Perhatikan Aplikasi yang Kamu Instal

Beberapa tips dasar tapi penting:

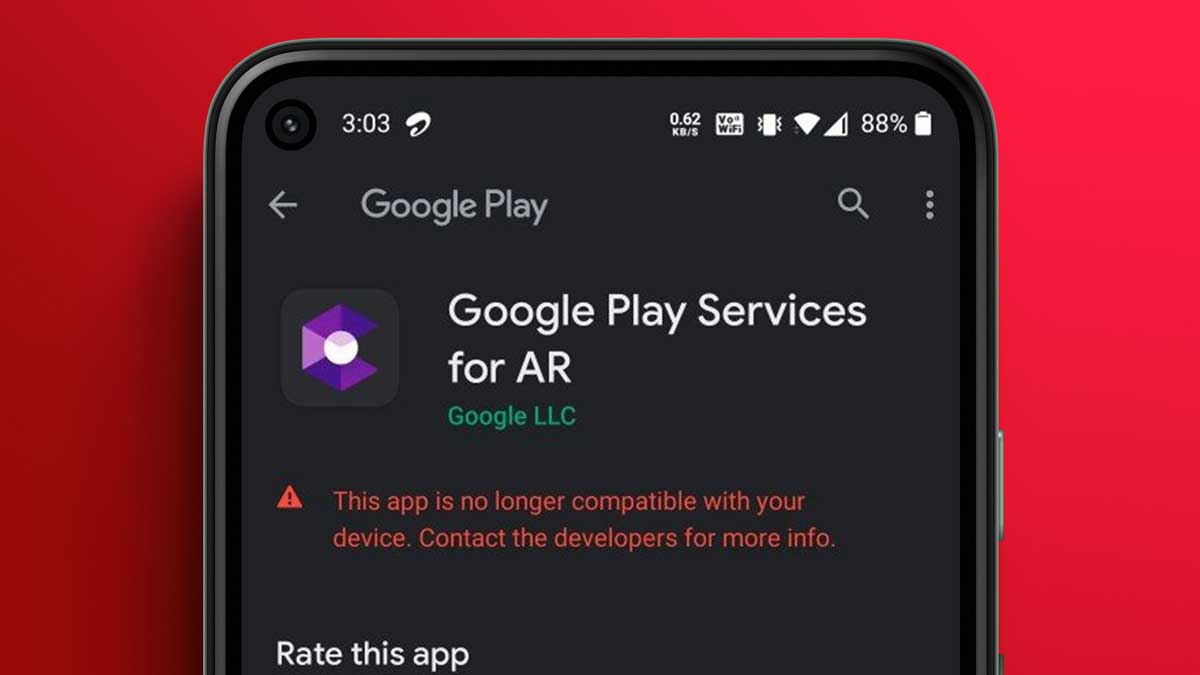

- Jangan instal aplikasi dari luar Google Play Store kecuali kamu benar-benar yakin sumbernya aman.

- Di Play Store, cek tanda-tanda mencurigakan:

- Jumlah unduhan rendah

- Review terlalu positif dengan kalimat sama atau terasa ditulis AI

- Aplikasi terlalu sederhana tapi minta izin aneh (misal: kalkulator minta akses lokasi)

Aplikasi abal-abal yang meniru fungsi simpel kayak senter atau kalkulator itu sering banget dipakai buat nyebar malware.

Amankan Akun Google Kamu

- Gunakan password kuat atau langsung pindah ke passkey

- Aktifkan verifikasi dua langkah

- Aktifkan verifikasi pembelian di Play Store

Dan satu hal lagi: jangan pernah instal aplikasi cuma karena ada orang yang “ngaku” dari bank, polisi, atau pihak mana pun menyuruhmu. Modus ini makin sering dipakai penipu.

Penutup

Di era digital kayak sekarang, pixnapping jadi pengingat keras bahwa serangan siber makin kreatif dan makin sulit dideteksi. Tapi selama kamu tetap waspada, rajin cek izin aplikasi, dan sadar sama keamanan akun, kamu sudah selangkah lebih aman dibanding sebagian besar pengguna. Kalau menurut kamu artikel ini bermanfaat, jangan lupa share ke teman-teman kamu biar makin banyak yang tahu soal ancaman baru ini.